Úvod

Útočníci v kyberprostoru jsou každým dnem sofistikovanější a vytrvalejší, což znamená, že tradiční způsoby ochrany už nejsou dostatečné pro efektivní obranu před stále novými a komplexnějšími hrozbami. V důsledku toho se musí i způsoby obrany proti těmto útokům neustále vyvíjet, aby organizace byly schopné reagovat na kybernetické hrozby v reálném čase a minimalizovat jejich negativní dopady. Kybernetická bezpečnost dnes neznamená pouze ochranu systémů a dat, ale i efektivní analýzu a využívání informací o hrozbách, což je oblast, která se rychle rozvíjí.

Cílem této práce je poskytnout přehled o nejvýznamnějších metodách a nástrojích, které jsou v oblasti Threat Intelligence využívány. Budeme se zaměřovat na klíčové frameworky, standardy a metody sběru dat, které umožňují organizacím efektivně shromažďovat, analyzovat a sdílet informace o hrozbách. V rámci této práce budou prozkoumány teoretické základy TI, různé kategorie a fáze TI, a význam metod a nástrojů v celkovém cyklu Threat Intelligence.

V první části práce se budeme věnovat základům Threat Intelligence a jeho kategorii, včetně strategické, taktické a operační analýzy hrozeb. Následně se zaměříme na cyklus Threat Intelligence a roli metod, frameworků a nástrojů v každé jeho fázi. V další části práce budou diskutovány klíčové frameworky, jako NIST Cybersecurity Framework, MITRE ATT&CK, a The Diamond Model, které pomáhají organizacím lépe pochopit a reagovat na kybernetické hrozby. Dále se budeme věnovat standardům a metodám pro práci s informacemi, jako jsou STIX a TAXII, a důležitosti jejich implementace v praxi. Tato práce slouží jako komplexní přehled o výzvách a omezeních, které organizace čelí při využívání metod a nástrojů Threat Intelligence, a poskytuje doporučení pro efektivní integraci těchto nástrojů do bezpečnostní infrastruktury organizací.

Metodologie

Cílem této práce je prozkoumat metodologie a nástroje využívané v oblasti Threat Intelligence (CTI), se zaměřením na jejich roli v kybernetické bezpečnosti, výzvy spojené s jejich implementací a efektivitu v detekci a mitigaci hrozeb. V této sekci jsou popsány hlavní metodologické přístupy a nástroje, které byly použity při výzkumu a analýze.

Literární přehled a analýza sekundárních zdrojů

Pro sestavení teoretického rámce a porozumění současnému stavu výzkumu v oblasti CTI byla provedena analýza dostupné literatury. Tato část zahrnovala studium vědeckých článků, knih, odborných časopisů a zpráv organizací zabývajících se kybernetickou bezpečností, a to prostřednictvím databází WoS a Google Scholar.

Analýza nástrojů a standardů

Metodologický přístup k analýze nástrojů a standardů spočíval v prozkoumání jejich funkcionality a praktické aplikovatelnosti v oblasti Threat Intelligence.

Výzvy a omezení metod a nástrojů

V závěrečné části práce byly identifikovány a podrobně prozkoumány výzvy a omezení, kterým organizace čelí při implementaci metod a nástrojů CTI.

Využití AI

Pro zpracování a sumarizaci poznatků ze zkoumaných zdrojů byl využit notebookML, který umožnil efektivní analýzu dat, a nástroj ChatGPT, který přispěl k formulaci přehledných a srozumitelných textů.

Základy Threat Intelligence

Threat Intelligence (TI), známá také jako Cyber Threat Intelligence (CTI), představuje znalosti o hrozbách, které jsou založené na důkazech a slouží k informovanému rozhodování. Jejím hlavním cílem je buď zabránit útokům, nebo zkrátit čas potřebný k jejich odhalení po kompromitaci. Kromě přímé podpory rozhodování může TI pomoci organizacím lépe pochopit rizika, kterým čelí. Aby byla TI efektivní, musí být relevantní pro organizaci, dostatečně konkrétní k vyvolání reakce a přinášet hodnotu pro dosažení cílů. Informace se získávají z technických zdrojů nebo lidských zdrojů. TI poskytuje nejen technické indikátory a mechanismy hrozeb, ale také jejich kontext, důsledky a doporučení, jak na ně reagovat (Tounsi & Rais, 2018).

Cyber Threat Intelligence může tedy být komplexně definována jako znalost založená na důkazech, která zahrnuje kontext, mechanismy, indikátory, důsledky a praktická doporučení o existující nebo vznikající hrozbě, jež může být použita k informování rozhodnutí týkajících se reakce subjektu na tuto hrozbu nebo nebezpečí (Sahrom Abu et al., 2018)[1].

[1] Autorský překlad

Kategorizace CTI

Threat Intelligence je široký a komplexní pojem, který se zaměřuje na sběr, analýzu a využívání informací o hrozbách. Aby bylo možné efektivně využívat jeho potenciál, je důležité rozlišovat několik kategorií, které se liší zaměřením a úrovní detailu. Tyto kategorie pomáhají organizacím lépe porozumět hrozbám a vyvinout adekvátní reakce na základě různých perspektiv kybernetické bezpečnosti.

Mezi hlavní kategorie patří strategické CTI, operační CTI a taktické CTI. Každá z těchto kategorií nabízí jiný pohled na hrozby a má specifický účel v rámci kybernetického zabezpečení organizace.

Strategická CTI

Strategická CTI poskytuje důležité informace, které pomáhají vedoucím pracovníkům v organizaci pochopit aktuální rizika a odhalit hrozby, o kterých ještě nemusí vědět. Tyto informace mohou zahrnovat například dopady kybernetických útoků na finance, trendy v útocích, historické údaje a predikce budoucí hrozeb. Na základě těchto informací vedení organizace vyhodnocuje možné útoky, což usnadňuje hodnocení rizik a efektivní rozdělení rozpočtu na jejich zmírnění (Tounsi & Rais, 2018).Tento typ zpravodajství hraje klíčovou roli v řízení kybernetických rizik, poskytuje komplexní přehledy o trendech a nových hrozbách, které informují kybernetickou strategii a plány na zmírnění rizik. Strategická CTI také umožňuje organizacím přejít z reaktivního na proaktivní přístup k bezpečnosti, což zvyšuje jejich schopnost přizpůsobit se a prosperovat v měnícím se prostředí kybernetických hrozeb (kmetcalfe@cwsi.co.uk, 2024).

Taktická CTI

Taktická CTI slouží k identifikaci a mitigaci hrozeb na základě shromážděných informací, přičemž má kratší životnost než strategická, která se zaměřuje na dlouhodobé trendy, ale není tak reakční jako operační, která se využívá při aktivních útocích (Flashpoint, 2022). Často se označuje jako Taktiky, Techniky a Postupy (TTP) a zahrnuje informace o způsobech, jakými útočníci provádějí své útoky (Tounsi & Rais, 2018).

Taktické CTI často podporuje specifické vyšetřování incidentů a aktivní vyhledávání hrozeb. Poskytuje cenné informace o metodologiích a chování útočníků, což umožňuje bezpečnostním týmům lépe se připravit na konkrétní typy útoků (Flashpoint, 2022).

Taktické zpravodajství je často získáváno prostřednictvím čtení technických publikací, komunikace s odborníky v jiných organizacích a nákupem od specializovaných poskytovatelů. Tato data jsou klíčová pro úpravu politiky a opatření organizace, čímž pomáhají zajistit její bezpečnostní připravenost na rychle se měnící kybernetické hrozby (Tounsi & Rais, 2018).

Operační CTI

Operační CTI poskytuje okamžitě použitelné informace o konkrétních hrozbách, které pomáhají organizacím rychle detekovat a reagovat na útoky v reálném čase. Tento typ zpravodajství se zaměřuje na technické detaily, jako jsou motivy, schopnosti a kroky útočníků, vycházející z jejich předchozího chování. Poskytuje klíčové informace pro ochranu před aktivními hrozbami, zlepšuje bezpečnostní pozici organizace a pomáhá efektivně vyšetřovat incidenty a napravovat škody (Flashpoint, 2022).

Operační CTI je často poskytováno prostřednictvím indikátorů kompromitace (IOCs) a strojově čitelných dat, jako jsou IP adresy a doménová jména, a je používáno prostřednictvím nástrojů jako firewally a SIEM systémy. Tento typ zpravodajství je určen pro bezpečnostní profesionály, kteří ho využívají k rychlé reakci na vzniklé hrozby (Flashpoint, 2022).

Operační CTI poskytuje pohled přizpůsobený specifickému kontextu organizace, a pomáhá při prioritizaci reakce na incidenty a přizpůsobení bezpečnostních opatření (kmetcalfe@cwsi.co.uk, 2024).

Cyklus Threat intelligence

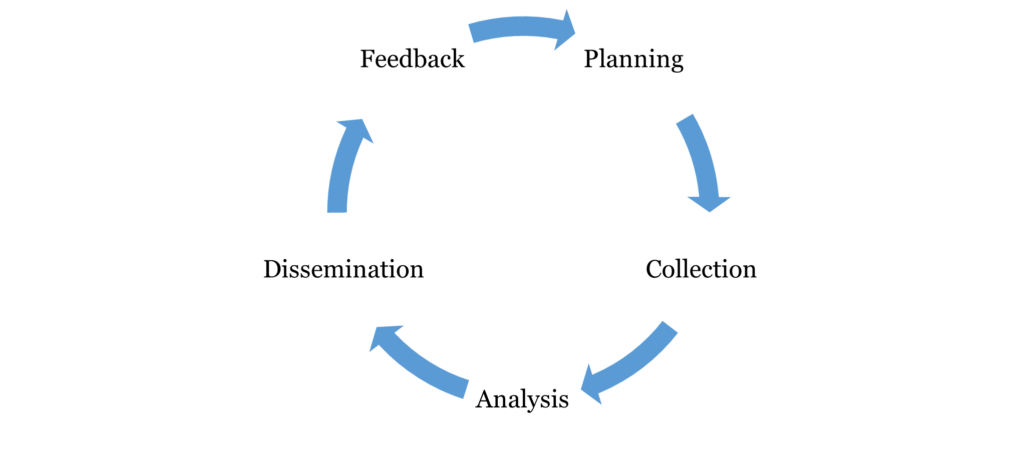

Threat Intelligence Cycle je klíčovým procesem, který umožňuje organizacím efektivně shromažďovat, analyzovat a reagovat na kybernetické hrozby. Tento cyklus je obdobou tradičního intelligence cycle viz. Obrázek 1. V případě threat intelligence však specificky zaměřujeme pozornost na hrozby v kyberprostoru.

Role nástrojů, standardů a metod v cyklu Threat Intelligence

Metody, standardy a frameworky hrají zásadní roli v každé fázi cyklu Threat Intelligence, protože umožňují organizacím efektivně shromažďovat, analyzovat a reagovat na kybernetické hrozby. Bez jejich využití by bylo obtížné zvládnout složitost a objem dat, které jsou spojené s kybernetickými útoky. V procesu shromažďování dat jsou klíčové metody sběru informací, jako je OSINT a MASINT, které poskytují strukturovaný přístup k získávání informací. K efektivnímu sdílení těchto dat mezi organizacemi slouží standardy, jako jsou STIX a TAXII, které umožňují rychlé a efektivní předávání informací o hrozbách v jednotném a strojově čitelném formátu.

V analytické fázi zase hraje důležitou roli MITRE ATT&CK Framework, který pomáhá analyzovat taktiky, techniky a procesy (TTP) útočníků. The Diamond Model zase poskytuje strukturu pro analýzu hrozeb z hlediska čtyř základních komponent. Dále, Cynefin Framework napomáhá klasifikovat problémy podle jejich složitosti, což je užitečné při rozhodování o tom, jaké analytické přístupy a nástroje použít v konkrétních typech hrozeb. Všechny výše zmíněně nástroje jsou základní nástroje v oblast TI a blíže si je přiblížíme v následující kapitole.

Metody a nástroje CTI

V následujících podkapitolách se zaměříme na klíčové důvody, proč jsou nástroje a metody nezbytné pro efektivní řízení a analýzu kybernetických hrozeb. Také se podrobněji seznámíme s hlavními nástroji a metodami, které jsou v oblasti Threat Intelligence využívány.

Důvody pro využívání metod a nástrojů v oblasti Threat Intelligence

Obrovský objem dat

S rostoucí složitostí kybernetických útoků se výrazně zvyšuje i množství dostupných informací o hrozbách. Bezpečnostní týmy každý den mohou čelit záplavě až 250 milionů indikátorů kompromitace (IOC) (Tounsi & Rais, 2018). Takové množství dat je pro člověka prakticky neanalyzovatelné. Bez automatizovaných nástrojů pro sběr, zpracování a analýzu hrozeb by bylo pro organizace téměř nemožné efektivně zpracovávat tento objem informací.

Potřeba kontextu a analýzy

Data o hrozbách sama o sobě nemají žádnou hodnotu, pokud nejsou umístěna do správného kontextu a analyzována. Threat Intelligence víc než jen sběr dat; klíčové je pochopit, jak se tato data vztahují k organizaci a jak s nimi efektivně pracovat (Bromiley, 2016).

Bez pokročilých analytických nástrojů by organizace nedokázaly z dat o hrozbách vyvodit správné závěry a podniknout adekvátní opatření.

Důležitost rychlé reakce

Manuální zpracování hrozeb by bylo příliš pomalé, což by organizacím znemožnilo včasnou reakci na hrozící útoky. Kybernetické hrozby se vyvíjejí rychle, a bez automatizace by nebylo možné efektivně reagovat.

Díky nástrojům pro sdílení informací o hrozbách, mohou organizace rychle sdílet důležité informace a koordinovat obranu, což zajišťuje rychlejší detekci a reakci na útoky.

Standardizace a interoperabilita

Standardizace formátů dat je zásadní pro efektivní sdílení TI mezi různými organizacemi. Pokud nejsou data o hrozbách v jednotném formátu, stává se jejich výměna složitější a časově náročná, což zpomaluje reakce na hrozby.

Organizace MITRE aktivně podílí na vývoji standardů pro sdílení hrozbové inteligence, jako jsou STIX, TAXII (Conti et al., 2018). Tyto standardy poskytují jednotný rámec pro strukturování a výměnu informací o hrozbách. Díky nim mohou organizace snadno sdílet a používat data o hrozbách, což zrychluje detekci a reakci na kybernetické útoky a zlepšuje koordinaci mezi jednotlivými subjekty. Blíže si je přiblížíme v dalších kapitolách.

Klíčové frameworky

Frameworky v oblasti Threat Intelligence jsou klíčové nástroje pro strukturovanou analýzu a reakci na kybernetické hrozby. Poskytují organizacím nástroje k lepšímu pochopení, kategorizaci a reakci na kybernetické hrozby tím, že definují standardizované přístupy k analýze hrozeb a vymezení taktik, technik a procesů útočníků. V této části se podíváme na některé z nejvýznamnějších frameworků, které pomáhají organizacím při efektivním sběru, analýze a využívání informací o hrozbách.

NIST Cybersecurity Framework

Jedná se o nástroj přizpůsobitelný organizacím všech velikostí a odvětví. Neslouží jako předepsaná metodika, ale jako rámec, který podporuje kontinuální zlepšování bezpečnosti a adaptaci na nové hrozby (National Institute of Standards and Technology, 2024).

Hlavní komponenty NIST CSF (National Institute of Standards and Technology, 2024):

- CSF Core:

- Hierarchická struktura funkcí, kategorií a subkategorií definující výsledky kybernetické bezpečnosti.

- Organizační profily:

- Porovnávají aktuální a cílový stav bezpečnosti organizace na základě výsledků z CSF Core.

- Reflektují specifické potřeby organizace, její mise a hrozby.

- Úrovně (Tiers): Definují vyspělost přístupu k řízení kybernetických rizik:

- Tier 1: Ad hoc přístup, minimální řízení rizik.

- Tier 2: Informovaný přístup, řízení rizik podpořené managementem.

- Tier 3: Formalizované a opakovatelné procesy.

- Tier 4: Proaktivní a adaptivní strategie s pokročilými technologiemi.

NIST CSF je univerzální rámec použitelný v jakémkoli odvětví, který vyniká svou flexibilitou a schopností přizpůsobit se konkrétním potřebám organizace. Zaměřuje se na cíle, nikoli na konkrétní nástroje, což zajišťuje jeho nezávislost na technologii. Důraz na kontinuální proces umožňuje reagovat na technologický vývoj i měnící se hrozby. Díky těmto vlastnostem je NIST CSF ideální jak pro strategické plánování, tak i pro každodenní operace v oblasti kybernetické bezpečnosti (National Institute of Standards and Technology, 2024).

Cynefin Framework

Cynefin Framework je užitečný nástroj pro pochopení a řešení problémů v různých typech systémů, které mohou být jednoduché, složité, nebo zcela nepředvídatelné. Namísto pouhé simulace reality nabízí rámec nový způsob, jak nahlížet na problémy a efektivně na ně reagovat. Framework rozděluje situace do pěti hlavních domén, z nichž každá vyžaduje specifický přístup k rozhodování a řešení (The Cynefin Framework – A Leader’s Framework for Decision Making and Action. – YouTube, 2024):

- Neuspořádanost:

Centrální doména frameworku, představuje stav, kdy není jasné, v jakém typu systému se nacházíme. Organizace v tomto stavu často posuzují situace podle vlastních preferencí. - Zřejmé:

Situace s jasným a předvídatelným vztahem mezi příčinou a následkem spadají do domény zřejmého. V těchto případech je vhodné aplikovat pravidla. Klíčové však je vyhnout se zbytečně rigidním pravidlům, která by mohla narušit funkčnost systému. - Komplikované:

Doména, kde neexistuje lineární vztah mezi příčinou a následkem, a správné řešení není předem jasné. Rozhodování probíhá prostřednictvím experimentů, kdy testujeme různé hypotézy a sledujeme reakce systému. Cílem není najít jedno správné řešení, ale usnadnit řízení situace, přičemž každá akce ovlivňuje situaci. - Komplexní:

V této doméně není možné předem určit jasné řešení. Klíčem je experimentování, sledování reakcí systému a přizpůsobování dalšího postupu. Cílem není najít jediné správné řešení, ale adaptovat se na měnící se podmínky. - Chaotické:

V této doméně neexistují žádné vzorce nebo omezení, přičemž prioritou je rychlá akce k vytvoření stability. Rozhodovací model „akce – vnímání – reakce“ zdůrazňuje nutnost okamžité intervence před analýzou situace. Tato doména může přinášet inovace, ale zároveň je velmi nestabilní a riziková.

Cynefin Framework poskytuje strukturu pro lepší pochopení složitosti prostředí a umožňuje zvolit správný přístup pro různé situace (The Cynefin Framework – A Leader’s Framework for Decision Making and Action. – YouTube, 2024).

The Diamond Model

Je rámec pro analýzu kybernetických útoků, který mapuje vztahy mezi útočníkem, jeho nástroji a infrastrukturou využitou při provádění útoku. Použit správně, pomáhá identifikovat klíčové otázky týkající se útoku, umožňuje kategorizovat infiltrace a sledovat útoky a aktéry hrozeb (The Diamond Model, 2024). Daná kategorizace je následovná:

- Útočník: Kdo provedl útok?

- Schopnosti: Jak to provedli?

- Oběť: Kdo byl cílem?

- Infrastruktura: Co bylo použito?

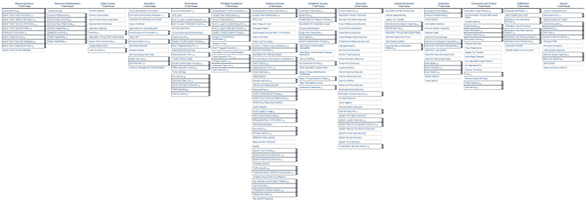

The MITRE ATT&CK Framework

MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) je rámec pro popis taktik, technik a postupů (TTP) používaných kybernetickými útočníky. Byl vytvořen v roce 2013 v rámci experimentu MITRE Fort Meade s cílem zlepšit forenzní analýzu a porozumění útočníkům(Al-Sada et al., 2024).

ATT&CK je uspořádán do matice, kde sloupce představují taktiky a řádky techniky viz Obrázek 2. Matice zahrnuje také podtechniky a procedury, které detailněji popisují implementaci technik (Al-Sada et al., 2024) .

Cyber kill chain

Cyber Kill Chain je model pro identifikaci a zamezení kybernetickým útokům ještě před tím, než ovlivní organizaci. Tento rámec, vyvinutý společností Lockheed Martin v roce 2011, rozděluje útoky do sedmi fází, což bezpečnostním týmům umožňuje lépe je rozpoznat a reagovat. Koncept vychází z vojenské strategie, kde jsou útoky analyzovány a preventivně zastaveny v jednotlivých fázích (Cyber Kill Chains, 2024).

Cílem Cyber Kill Chainu je posílit obranu proti sofistikovaným kybernetickým hrozbám, jako jsou malware, ransomware, phishing a další formy sociálního inženýrství. Tento rámec pomáhá organizacím být o krok napřed před útočníky (Cyber Kill Chains, 2024).

6 fází Cyber Kill Chainu:

- Průzkum (Reconnaissance): Shromažďování informací o cíli a hledání zranitelností.

- Příprava zbraně (Weaponization): Vytvoření malwaru využívajícího zjištěné slabiny.

- Doručení (Delivery): Pokus o doručení malwaru do cílové sítě.

- Zneužití (Exploitation): Využití zranitelnosti k infiltraci.

- Instalace (Installation): Instalace malwaru pro větší kontrolu nad sítí.

- Vedení a řízení (Command and Control): Vytvoření komunikačního kanálu pro kontrolu útoku.

Standardy a metody pro práci s informacemi

V oblasti Threat Intelligence (TI) je klíčové správně pracovat s informacemi o kybernetických hrozbách. Použití standardizovaných formátů a metod umožňuje efektivní sběr, analýzu a výměnu těchto informací mezi organizacemi. V této kapitole se zaměříme na některé z nejdůležitějších standardů a metod, které jsou v současnosti běžně využívány pro práci s informacemi o hrozbách.

STIX

Structured Threat Information eXpression je jazyk a formát používaný ke sdílení informací o kybernetických hrozbách (CTI). Umožňuje strukturovanou výměnu informací o kybernetických hrozbách, útocích a nežádoucích osobách. STIX je open-source a flexibilní, což organizacím umožňuje snadno přispívat, sdílet a analyzovat data o hrozbách (Introduction to STIX, 2024) . Zobrazuje data v jazyce JSON. Pro ukázku přikládám kód níže.

{

"type": "indicator",

"id": "indicator--5c9d1234-745f-4e2f-8c43-0e4f786be5a3",

"spec_version": "2.1",

"created": "2024-12-06T17:00:00.000Z",

"modified": "2024-12-06T17:30:00.000Z",

"name": "Suspicious IP Address",

"description": "An IP address associated with a known phishing campaign.",

"pattern": "[ipv4-addr:value = '192.168.1.1']",

"valid_from": "2024-12-06T00:00:00.000Z"

}TAXII Standard

TAXII je aplikační protokol pro výměnu informací o kybernetických hrozbách (CTI) prostřednictvím HTTPS, navržený především pro práci s daty ve formátu STIX, ale podporující i jiné formáty. Je postaven na RESTful API a zahrnuje dvě hlavní služby (Introduction to TAXII, 2024):

- Collection:

- Rozhraní k logickému úložišti CTI objektů spravovanému TAXII serverem.

- Používá model request-response, kdy klient žádá o konkrétní data od serveru.

- Channel:

- Kanál umožňující publish-subscribe model, kdy producenti mohou data zasílat více konzumentům a naopak.

- Specifikace TAXII 2.1 obsahuje klíčové prvky pro kanály, ale jejich služby budou detailně definovány až v budoucí verzi.

Metody sběru informací

OSINT (Open Source Intelligence) zahrnuje shromažďování informací z veřejně dostupných zdrojů, jako jsou webové stránky nebo sociální sítě. Příklad: zisk dat z veřejných fór, Darkwebu či stránek s uniklými daty pro identifikaci hrozeb.

SIGINT (Signals Intelligence) je sběr a analýza informací získaných z elektronických signálů, jako jsou komunikace a radarové systémy. Může sloužit zachycení šifrovaných komunikací mezi útočníky.

MASINT (Measurement and Signature Intelligence) se zaměřuje na shromažďování a analýzu fyzických a technických signálů, jako jsou elektromagnetické nebo radiologické stopy.

Výzvy a omezení metod a nástrojů

Při využívání metod a nástrojů Threat Intelligence (TI) organizace narážejí na specifické výzvy a omezení, které mohou ovlivnit jejich účinnost a přínos. Tyto výzvy zahrnují technologické, procesní i organizační aspekty.

Klíčové výzvy spojené s metodami a nástroji:

- Přetížení daty: Nástroje pro Threat Intelligence často poskytují obrovské množství informací o hrozbách, jejichž efektivní filtrování a analýza vyžadují značné zdroje. Automatizované nástroje mohou generovat redundantní nebo nerelevantní data, což zpomaluje rozhodovací proces (Tounsi & Rais, 2018).

- Nedostatečná kontextualizace: Mnoho nástrojů se zaměřuje na technické detaily (např. IP adresy, domény), ale neposkytuje širší kontext, jako jsou vazby na konkrétní skupiny útočníků nebo fáze útoku. Tento nedostatek omezuje schopnost organizací jednat efektivně (Tounsi & Rais, 2018).

- Složitost implementace: Zavádění standardizovaných nástrojů, jako jsou STIX a TAXII, může být náročné z hlediska technických požadavků a potřeby integrace do existující infrastruktury. Malé nebo méně zkušené organizace mohou mít problém tyto technologie plně využít.

- Závislost na kvalifikovaných odbornících: Nástroje pro TI často vyžadují odbornou znalost pro konfiguraci, interpretaci a aplikaci výstupů. Nedostatek vyškolených analytiků je jedním z hlavních omezení jejich účinnosti (Tounsi & Rais, 2018).

- Kvalita a spolehlivost dat: Nástroje často pracují s daty z různých zdrojů, která mohou být neúplná, zastaralá nebo nepřesná. Tyto problémy vedou k chybným analýzám a následně i k nevhodným opatřením (Tounsi & Rais, 2018).

Pro organizace je klíčové zaměřit se na zmírnění těchto omezení pomocí strategického přístupu, který zahrnuje automatizaci, standardizaci a zdůraznění kvality dat. Zároveň je nutné investovat do vzdělávání analytiků a zlepšování uživatelské přívětivosti nástrojů, aby jejich nasazení mohlo přinášet maximální hodnotu. Přestože překonání zmíněných problémů vyžaduje čas a zdroje, budoucí vývoj, včetně využití umělé inteligence a pokročilých analytických technologií, slibuje významné zlepšení efektivity a dostupnosti těchto řešení. Tato kapitola proto slouží jako přehled klíčových výzev a naznačuje možné cesty, jak zvýšit efektivitu metod a nástrojů TI v praxi.

Závěr

Threat Intelligence je klíčovým nástrojem pro organizace, které chtějí efektivně čelit stále sofistikovanějším kybernetickým hrozbám. V této práci jsme se zaměřili na rozbor základů, metod a nástrojů CTI, přičemž jsme zohlednili různé úrovně této disciplíny – strategickou, taktickou a operační. Cyklus Threat Intelligence ukazuje, že sběr a analýza dat jsou kontinuální procesy, které vyžadují strukturovaný přístup a efektivní nástroje.

Práce poskytuje přehled o nejvýznamnějších metodách a nástrojích používaných v oblasti Threat intelligence. Byly představeny klíčové frameworky jako NIST Cybersecurity Framework, Cynefin, The Diamond Model a MITRE ATT&CK Framework, které slouží jako opěrné body pro implementaci CTI. Zároveň jsme diskutovali standardy TAXII a STIX, jež umožňují sdílení informací o hrozbách mezi organizacemi. V práci jsme také rozebrali konkrétní metody sběru informací, včetně OSINT, MASINT a dalších, které hrají zásadní roli při získávání relevantních dat.

Závěrečná část se zaměřila na výzvy a omezení spojené s metodami a nástroji CTI. Kromě toho jsme zdůraznili význam lidského faktoru, protože kvalitní analýza a interpretace dat závisí na zkušenostech a dovednostech odborníků.

Tato práce slouží jako ucelený přehled nejvýznamnějších metod a nástrojů v oblasti Threat intelligence a jejich praktické aplikace. Zároveň zdůrazňuje důležitost správného nastavení procesů a využití dostupných standardů pro efektivní obranu před kybernetickými hrozbami. Budoucí výzkum a implementace by se měly zaměřit na vývoj nových technologií a zlepšení interoperability mezi standardy. Význam CTI bude s narůstající složitostí kybernetických hrozeb nadále růst, a proto je nezbytné zůstat inovativní a připraveni na nové výzvy.

Použitá literatura

Al-Sada, B., Sadighian, A., & Oligeri, G. (2024). MITRE ATT&CK: State of the Art and Way Forward. ACM Computing Surveys, 57(1), 1–37. https://doi.org/10.1145/3687300

Bromiley, M. (2016). Threat intelligence: What it is, and how to use it effectively. SANS Institute InfoSec Reading Room, 15, 172.

Conti, M., Dehghantanha, A., & Dargahi, T. (2018). Cyber threat intelligence: Challenges and opportunities. Springer.

Cyber Kill Chains: Strategies & Tactics. (2024). Splunk. https://www.splunk.com/en_us/blog/learn/cyber-kill-chains.html

Flashpoint. (2022, září 6). Three Types of Threat Intelligence: Defined and Explained. Flashpoint. https://flashpoint.io/blog/three-types-of-threat-intelligence/

Introduction to STIX. (2024). https://oasis-open.github.io/cti-documentation/stix/intro

Introduction to TAXII. (2024). https://oasis-open.github.io/cti-documentation/taxii/intro.html

kmetcalfe@cwsi.co.uk. (2024, květen 31). A Guide to Three Types of Threat Intelligence. CWSI. https://cwsisecurity.com/types-of-threat-intelligence/

MITRE ATT&CK®. (2024). https://attack.mitre.org/

National Institute of Standards and Technology. (2024). The NIST Cybersecurity Framework (CSF) 2.0 (NIST CSWP 29; s. NIST CSWP 29). National Institute of Standards and Technology. https://doi.org/10.6028/NIST.CSWP.29

Sahrom Abu, M., Rahayu Selamat, S., Ariffin, A., & Yusof, R. (2018). Cyber Threat Intelligence – Issue and Challenges. Indonesian Journal of Electrical Engineering and Computer Science, 10(1), 371. https://doi.org/10.11591/ijeecs.v10.i1.pp371-379

The Cynefin Framework—A Leader’s Framework for Decision Making and Action. – YouTube. (b.r.). Získáno 7. prosinec 2024, z https://www.youtube.com/watch?v=ogtpxA6brGo

The Diamond Model: Simple Intelligence-Driven Intrusion Analysis – Kraven Security. (2024, duben 15). https://kravensecurity.com/diamond-model-analysis/

Tounsi, W., & Rais, H. (2018). A survey on technical threat intelligence in the age of sophisticated cyber attacks. Computers & Security, 72, 212–233. https://doi.org/10.1016/j.cose.2017.09.001